Hackers usam imagens para atrair vítimas e aplicar golpes

Especialistas em cibersegurança apontam como os hackers estão escondendo links maliciosos em imagens enviadas por e-mail

A estratégia por trás de golpes de internet se aproveita da ingenuidade das pessoas, utilizando táticas enganosas de engenharia social. Isso porque a ideia é fazer o usuário pensar que está executando algo legítimo, mas, na verdade, não está. Uma maneira de os hackers realizarem isso é por meio da ofuscação.

Por exemplo, ao ocultar a verdadeira intenção do e-mail encaminhado, pode ser mais provável que um verificador de segurança “pense” que ele está limpo e que um usuário abrirá e interagirá no conteúdo do e-mail. E uma forma de fazer isso é usar algo esperado para atrair a atenção, como uma imagem, e ocultar o conteúdo malicioso por trás dela.

LEIA MAIS: Hackers continuam usando ChatGPT para criar golpes de internet

Essa tem sido uma estratégia que os pesquisadores da Check Point Research (CPR), divisão de inteligência de ameaças da Check Point Software Technologies, tem visto acontecer recorrentemente em suas pesquisas.

Nesse tipo de ataque, os hackers criam links “mágicos” que mudam para o destino pretendido ao serem copiados e colados. A mensagem e a imagem parecerão ser de um e-mail padrão. No entanto, trata-se de uma mensagem falsa.

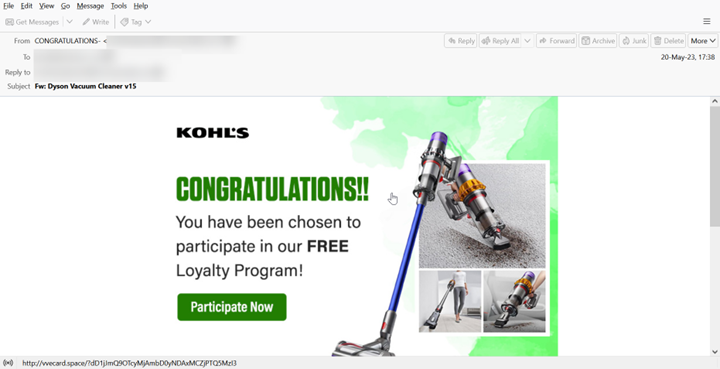

Um caso real aconteceu com os hackers usando a marca Kohl’s, uma rede de lojas de moda dos Estados Unidos. Em um falso e-mail se passando pela empresa, o usuário teria sido escolhido para participar do Programa de Fidelidade gratuito da varejista. Importante: a URL no rodapé da imagem não tem nada a ver com a Kohl’s.

Modo de ataque é comum

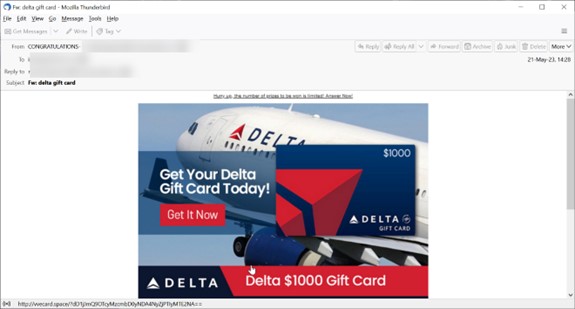

Exemplos não faltam, já que o mesmo acontece nesta outra imagem, a qual é relativamente convincente sobre uma oferta de vale-presente da companhia aérea Delta Air Lines. Mas, novamente, a URL não aponta para a Delta.

Ao clicar na imagem, os usuários são redirecionados para as páginas clássicas de coleta de credenciais. O golpe funciona porque mesmo imagens de e-mails oficiais de marcas legítimas têm links para uma página. Até porque a maioria dos e-mails de marketing funciona dessa maneira.

Nos exemplos acima, porém, a página pretendida não tem nada a ver com a Delta ou a Kohl’s, porém têm sim tudo a ver com roubo de informações. Ambas as URLs nas imagens são, de fato, um pouco semelhantes entre si.

A ofuscação permite que os hackers façam um truque de mágica que funciona ocultando a verdadeira intenção de sua mensagem. Além disso, eles fazem uma oferta bem tentadora para que a vítima sinta muita vontade de clicar na imagem. Afinal, quem não gostaria de receber um vale-presente da Delta de US$ 1 mil?

Os atacantes esperam que o usuário fique intrigado o suficiente para não passar o mouse sobre a URL e ver que ela não corresponde, já que só alguém experiente perceberia que algo está errado e que não é seguro confiar no e-mail. E eles também esperam que os filtros de URL também sejam confusos, visto que parecerá confiável se eles não estiverem digitalizando dentro da imagem.

Como se proteger

A Check Point diz que este é um método bastante comum. Muitas vezes, os hackers vinculam um arquivo ou imagem ou código QR a algo malicioso. Somente usando o OCR para converter as imagens em texto ou analisando os QR codes e decodificando-os, é possível ver a verdadeira intenção. Mas, muitos serviços de segurança não fazem ou não podem fazer isso.

Nesses casos exemplificados, os e-mails parecem bastante legítimos. E sim, itens padrão como o endereço do remetente e o link estão desativados. O fato de a URL estar oculta atrás da imagem torna as coisas muito mais desafiadoras.

Para se proteger contra esses ataques, os usuários precisam:

- Implementar segurança que analisa todas as URLs e emula a página por trás dela;

- Aproveitar a proteção de URL que usa técnicas de phishing como esta como um indicador de um ataque;

- Aproveitar o software antiphishing baseado em IA capaz de bloquear o conteúdo de phishing em todo o pacote de produtividade;

- Ficar atento a qualquer fonte de e-mail, mesmo que pareça confiável.